Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- AES

- 드림핵

- overthewire

- 암호학

- weak key

- pycrpytodome

- bandit

- spoofing

- redirect

- return address overflow

- CSRF

- dns

- 웹해킹

- RSA

- cryptography

- OverTheWire Bandit Level 1 → Level 2

- shellcode

- dreamhack

- RSA Common Modulas Attack

- Montgomery Reduction

- Hastad

- picoCTF

- rao

- Bandit Level 1 → Level 2

- 시스템해킹

- Crypto

- XSS

- arp

- Cube Root Attack

- Franklin-Reiter Related Message Attack

Archives

- Today

- Total

암호(수학) 등.. 공부한 거 잊을거 같아서 만든 블로그

[Cryptograhpy] AES-ECB (Electronic Code Book) 운영 모드 본문

ECB (Electronic Code Book) 운영 모드

ECB 운영 모드는 AES 암호화를 그대로 적용한 모드이다.

평문을 블록의 크기 (128 bit) 만큼 나눈 후, 각각의 블록을 동일한 키로 암호화를 한 결과를 합쳐서 암호문을 완성한다.

복호화는 암호화의 역과정이다.

ECB 운영 모드의 취약함

ECB 운영 모드는 단순하게 블록만을 암호화 하기 때문에 다른 블록과의 연관성이 없다.

그러한 이유로 ECB는 취약해서 사용되지 않고 있다.

만약 동일한 평문 블록이 있으면 암호화된 평문 블록들 또한 동일한 값을 가지기 때문에 이를 통해 동일한 평문들을 찾을 수도 있을 것이다.

또한 평문 블록들이 동일한 키로 암호화 되어 이를 이용해 평문을 알아낼 수도 있다.

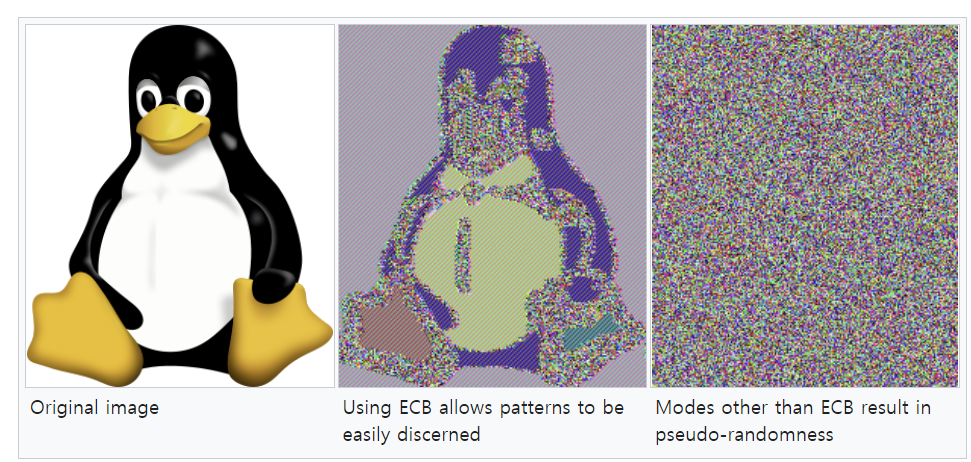

또한 위의 이미지를 보면 가장 왼쪽 이미지를 AES-ECB로 암호화 한 결과가 중간 이미지이다.

원래 이미지와는 색만 다를 뿐인 암호화된 이미지를 출력한다. 암호화 전의 이미지가 보인다는 것은 ECB 운영모드를 사용하지 말아야할 이유로 충분하다.

'Cryptography' 카테고리의 다른 글

| [Cryptography] Hastad's Broadcast Attack (0) | 2024.02.13 |

|---|---|

| [Cryptography] RSA Cube Root Attack (0) | 2024.02.03 |

| [Cryptography] RSA Common Modulas Attack (0) | 2024.01.27 |

| [Cryptograhpy] AES (Advanced Encrytion Standard) (0) | 2023.07.07 |

| [Cryptograhpy] CRT를 이용한 빠른 RSA 복호화 (0) | 2022.10.29 |