Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- dns

- weak key

- arp

- spoofing

- Crypto

- AES

- pycrpytodome

- CSRF

- cryptography

- bandit

- Montgomery Reduction

- shellcode

- redirect

- Cube Root Attack

- Bandit Level 1 → Level 2

- 암호학

- 드림핵

- XSS

- RSA

- picoCTF

- dreamhack

- OverTheWire Bandit Level 1 → Level 2

- Hastad

- 웹해킹

- return address overflow

- overthewire

- 시스템해킹

- RSA Common Modulas Attack

- rao

- Franklin-Reiter Related Message Attack

Archives

- Today

- Total

암호(수학) 등.. 공부한 거 잊을거 같아서 만든 블로그

plumbing 본문

문제

때로는 파일 외부에서 프로세스 데이터를 처리해야 합니다. 당신은 이 프로그램의 출력을 유지하고 깃발을 검색할 방법을 찾을 수 있습니까? 연결 위치 jupiter.challenges.picoctf.org 14291.

풀이

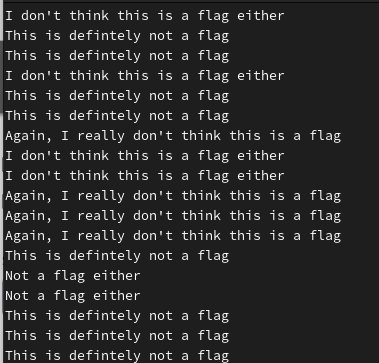

nc jupiter.challenges.picoctf.org 14291 로 접속을 해보니 매우 많은 문자열들이 출력 된다.

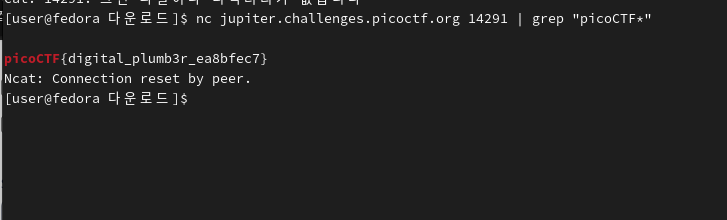

많은 문자열들중 플래그를 찾기 위해 nc jupiter.challenges.picoctf.org 14291 | grep "picoCTF*" 를 입력해주면 플래그가 picoCTF{digital_plumb3r_ea8bfec7} 임을 알 수 있다.

'picoCTF' 카테고리의 다른 글

| Obedient Cat (0) | 2022.06.11 |

|---|---|

| Based (0) | 2022.05.11 |

| Bases (0) | 2022.05.10 |

| strings it (0) | 2022.05.10 |

| First Grep (0) | 2022.05.10 |