Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- 웹해킹

- dreamhack

- Montgomery Reduction

- CSRF

- shellcode

- Cube Root Attack

- overthewire

- arp

- 시스템해킹

- RSA

- spoofing

- Hastad

- weak key

- Crypto

- RSA Common Modulas Attack

- Franklin-Reiter Related Message Attack

- pycrpytodome

- 암호학

- bandit

- cryptography

- picoCTF

- AES

- dns

- rao

- XSS

- 드림핵

- redirect

- return address overflow

- OverTheWire Bandit Level 1 → Level 2

- Bandit Level 1 → Level 2

Archives

- Today

- Total

암호(수학) 등.. 공부한 거 잊을거 같아서 만든 블로그

Magikarp Ground Mission 본문

문제

디렉터리 간을 이동하고 셸에서 파일을 읽는 방법을 알고 있습니까? 컨테이너에 ssh를 붙이고 ls를 연결하면 시작된다. 암호 '6d448c9c'를 사용하여 'ssh'를 통해 'ctf-player'로 로그인합니다.

풀이

Launch Instance 버튼을 눌러 연결정보를 가져오자.

ssh ctf-player@venus.picoctf.net -p 50056 를 통해 연결을 할 수 있다.

문제에서 알려준 패스워드인 6d448c9c 를 입력하면 연결이 된 것을 볼 수 있다.

현재 디렉터리에 1of3.flag.txt 파일이 있는 것을 볼 수 있는데, 내용을 확인해본 결과 picoCTF{xxsh_ 가 출력된다.

이전 디렉터리로 경로를 이동하여 위와 같은 방법으로 3of3.flag.txt의 내용을 보니 5190b070} 가 출력된다.

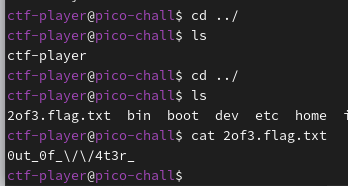

이전 디렉터리로 또 이동해서 2of3.flag.txt 파일이 존재하는 것을 확인 할 수 있고, 내용을 보니 0ut_0f_\/\/4t3r_ 가 출력됨을 알 수 있다.

출력된 문자열들을 파일의 맨 앞번호의 순서에 맞추어 조합해보면 플래그가 picoCTF{xxsh_0ut_0f_\/\/4t3r_5190b070} 임을 알 수 있다.

'picoCTF' 카테고리의 다른 글

| Play Nice (0) | 2022.06.22 |

|---|---|

| No Padding, No Problem (0) | 2022.06.22 |

| Tab, Tab, Attack (0) | 2022.06.12 |

| Static ain't always noise (0) | 2022.06.12 |

| Nice netcat... (0) | 2022.06.12 |